Software zu kopieren, ohne dass man die Rechte dazu besitzt, war auch schon in den 1980er nicht erlaubt. Es drohten schon damals empfindliche Geldstrafen, die aber praktisch niemanden wirklich abgeschreckten. So lieferten sich die Piraten und die Softwareindustrie bereits vor 30 Jahren einen Wettlauf: Die Hersteller mit dem Wunsch ihre Software gegen Piraterie zu schĂĽtzen, auf der einen, und die Piraten, die die Software kopieren wollten, auf der anderen Seite.

Anfang der 1980er wurden viele Spiele auf normalen Kassetten ausgeliefert. Die Programme konnten sehr leicht kopiert werden. Mit Hilfe eines Doppelkassettendecks konnten Spiele in nur wenigen Minuten kopiert werden, dabei fanden oft gleich einige Spiele Platz auf einer einzigen C90 Kassette. Es gab sogar C10, C15 oder C20 Kassetten zu kaufen, die speziell als Datenkassette angeboten wurden. Grund genug fĂĽr die Softwareindustrie ihre Software gegen das Kopieren zu schĂĽtzen.

Anfang der 1980er wurden viele Spiele auf normalen Kassetten ausgeliefert. Die Programme konnten sehr leicht kopiert werden. Mit Hilfe eines Doppelkassettendecks konnten Spiele in nur wenigen Minuten kopiert werden, dabei fanden oft gleich einige Spiele Platz auf einer einzigen C90 Kassette. Es gab sogar C10, C15 oder C20 Kassetten zu kaufen, die speziell als Datenkassette angeboten wurden. Grund genug fĂĽr die Softwareindustrie ihre Software gegen das Kopieren zu schĂĽtzen.

HandbĂĽcher

Dieser Schutz war recht verbreitet, auch wenn er sehr leicht zu umgehen war. War das Spiel geladen, fragte es nach einem Wort in einem bestimmten Paragraphen auf einer bestimmten Seite des Handbuchs. Tippe man das Wort korrekt ein, konnte man spielen, tat man es nicht, wurde das Programm beendet oder das Programm reagierte anders als erwartet. Einige Spiele ließen sich auch etwas Zeit und fragten erst während des Spielverlaufs nach.

Obwohl der Schutz mit einer Fotokopie leicht umgangen werden konnte, war er doch recht zuverlässig. Scanner waren praktisch nicht existent bzw. unbezahlbar teuer, und auch Fotokopien kosteten sehr viel mehr als heute, so dass sich eine Kopie des Handbuch teilweise kaum lohnte. Profis kopierten aus diesem Grund oft zig Seiten eines Handbuchs auf eine einzige Seite. Spiele, die mit diesem Schutz ausgeliefert wurden, waren u.a. Carrier Command (Microplay) und Formula One Grand Prix (Microprose).

Code-Karten

Einige Spiele wurden mit einer abgewandelten Form des Handbuch Schutzes ausgeliefert. Anstelle nach einem Wort zu fragen, lag eine Code-Karte bei, die den begehrten Zugangscode lieferte.

Einige Spiele wurden mit einer abgewandelten Form des Handbuch Schutzes ausgeliefert. Anstelle nach einem Wort zu fragen, lag eine Code-Karte bei, die den begehrten Zugangscode lieferte.

Jet Set Willy wurde mir einer Farbkarte, die 180 Farbfelder mit je vier Farben enthielt, ausgeliefert. Der Benutzer wurde nach dem Programmstart nach einem Feld gefragt und musste die vier Farben korrekt eingeben. Da in den 1980er Farbkopierer praktisch nicht existierten, war dieser Schutz recht gut. Wollte man ihn umgehen, musste man die Farbkarte abfotografieren ggf. ein Polaroid davon anfertigen oder mit Farbstiften die Karte mĂĽhselig per Hand duplizieren.

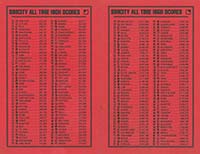

Damit die Code-Karten nicht zu einfach kopiert werden konnten, setzten einige Hersteller auch rotes Papier ein. So lag bei Sim City eine auf rotem Papier gedruckte Code-Karte bei, von der der Spieler die Population von Städten ablesen musste, die durch drei Symbole kodiert wurden. Das rote Papier machte es fast unmöglich diese Karte mit einem normalen Fotokopierer zu kopieren. Es gab aber auch Code-Karten die mit einem sehr schwachen Kontrast gedruckt wurden, wie z.B. glänzend-schwarzer Schrift auf matt-schwarzen Hintergrund bei Worms für den Amiga.

Code-Schablonen

Eine weitere Variante des Handbuch Schutz war die Code-Schablone. Hier musste der Spieler eine Kombination einstellen und den angezeigten Code eingeben. LucasArts verwendete diesen Schutz in seiner Serie Monkey Island. Das in Monkey Island I verwendete „Dial-A-Pirate“ Code-Schablone zeigte das Gesicht eines toten Piraten, nachdem man sein Todesjahr eingestellt hatte. In Monkey Island 2 musste ein Voodoo-Trank gemischt werden, fĂĽr dessen Zutaten die korrekten Mengen von der Code-Schablone geliefert wurden.

Eine weitere Variante des Handbuch Schutz war die Code-Schablone. Hier musste der Spieler eine Kombination einstellen und den angezeigten Code eingeben. LucasArts verwendete diesen Schutz in seiner Serie Monkey Island. Das in Monkey Island I verwendete „Dial-A-Pirate“ Code-Schablone zeigte das Gesicht eines toten Piraten, nachdem man sein Todesjahr eingestellt hatte. In Monkey Island 2 musste ein Voodoo-Trank gemischt werden, fĂĽr dessen Zutaten die korrekten Mengen von der Code-Schablone geliefert wurden.

Dieser Schutz konnte aber sehr leicht umgangen werden, entweder kopierte man einfach alle Positionen oder bastelte die Code-Schablone nach.

Mechanische Kopierschutzverfahren (Lenslok)

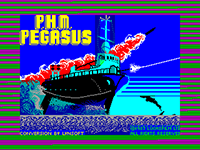

Lenslok dĂĽrfte der am meist gehasste Kopierschutz fĂĽr den ZX Spectrum (und ein paar wenigen anderen Systemen) gewesen sein. Nachdem Code-Karten und Code-Schablonen keinen wirklich guten Schutz boten, lag ein paar Spielen eine spezielle fĂĽr das Spiel individuelle optische Linse aus Plastik bei. Diese wurden vor den Bildschirm gehalten, um den dort angezeigten Code entziffern zu können. Das hört sich zwar einfach an, war aber eine u.U. sehr zeitaufwendige Tätigkeit. Zum einen musste das Bild zunächst entsprechend eines Testmusters (ein „H“) justiert werden, oft war der Bildschirm zu groĂź oder zu klein fĂĽr die beiliegende Linse, dann musste die Linse korrekt positioniert werden, so dass der Text „OK“ durch die Linse zu sehen war, und letztendlich musste man den angezeigten Code, der in etwas so gut zu lesen war wie heutige Captchas, auch entziffern können.

Lenslok dĂĽrfte der am meist gehasste Kopierschutz fĂĽr den ZX Spectrum (und ein paar wenigen anderen Systemen) gewesen sein. Nachdem Code-Karten und Code-Schablonen keinen wirklich guten Schutz boten, lag ein paar Spielen eine spezielle fĂĽr das Spiel individuelle optische Linse aus Plastik bei. Diese wurden vor den Bildschirm gehalten, um den dort angezeigten Code entziffern zu können. Das hört sich zwar einfach an, war aber eine u.U. sehr zeitaufwendige Tätigkeit. Zum einen musste das Bild zunächst entsprechend eines Testmusters (ein „H“) justiert werden, oft war der Bildschirm zu groĂź oder zu klein fĂĽr die beiliegende Linse, dann musste die Linse korrekt positioniert werden, so dass der Text „OK“ durch die Linse zu sehen war, und letztendlich musste man den angezeigten Code, der in etwas so gut zu lesen war wie heutige Captchas, auch entziffern können.

Elite von Firebird war das erste Programm, welches Lenslok einsetzte, weitere Spiele folgten: ACE (Cascade Games Ltd), The Graphic Adventure Creator (Incentive Software), Jewels of Darkness, The Price of Magik (Level 9 Computing), Moon Cresta (Incentive Software), OCP Art Studio (Rainbird), Supercharge compiler (Digital Precision), Fighter Pilot, Tomahawk, TT Racer (Digital Integration). Möchte man eines dieser Spiele heute per Emulator spielen, kann man den Schutz mit den Lenslok Decoder „Lenskey“ von Simon Owen ins Spiel, der hier heruntergeladen werden kann.

Software basierte Kopierschutzverfahren (Speedlock)

Einen anderen Weg seine Software zu schĂĽtzen ging Ocean mit Daley Thompson’s Decathlon. Der Schutz beruhte darauf, dass den Tonfolgen beim Laden eines Programms zusätzliche Töne unterschiedlicher Höhe hinzugefĂĽgt wurden und die Aufzeichnungsgeschwindigkeit erhöht wurde. Dadurch wurden einfache Kassettenrekorder aus den Tritt gebracht und sie produzierten eine fehlerhafte Kopie oder zumindest eine Kopie, die nicht immer fehlerfrei gelesen werden konnte. Hochwertige Rekorder hatten mit diesem Schutz aber weniger Probleme.

Einen anderen Weg seine Software zu schĂĽtzen ging Ocean mit Daley Thompson’s Decathlon. Der Schutz beruhte darauf, dass den Tonfolgen beim Laden eines Programms zusätzliche Töne unterschiedlicher Höhe hinzugefĂĽgt wurden und die Aufzeichnungsgeschwindigkeit erhöht wurde. Dadurch wurden einfache Kassettenrekorder aus den Tritt gebracht und sie produzierten eine fehlerhafte Kopie oder zumindest eine Kopie, die nicht immer fehlerfrei gelesen werden konnte. Hochwertige Rekorder hatten mit diesem Schutz aber weniger Probleme.

Entwickelt wurde Speedlock von David Looker und David Aubery Jones ca. Ende 1983, es wurde aber erst gegen Ende Oktober 1984 erstmals eingesetzt. Es gab Speedlock in mehreren Varianten, eine davon zeigte z.B. einen zusätzlichen Countdown-Timer an, so sah man, wie lange man noch warten musste. Spiele, die Speedlock einsetzten, waren u.a. Knight Lore, Underwurlde (Ultimate Play the Game) und Beach Head (Ocean).

Es gab aber einige weitere Verfahren, die ebenfalls auf eigene Laderoutinen setzten: Bleepload (eingesetzt von Firebird ab 1987, z.B. in Bubble Bobble), Mikro-Gen Loader (eingesetzt ab Mitte 1984 in fast allen Mikro-Gen Spielen, zu erkennen an den schwarz-weißen Ladestreifen), Powerload (eingesetzt ab 1984 von Incentive Software und ein paar weiteren wie Beyond, und Ariolasoft, zu erkennen daran, dass die Bildschirmattribute von rechte nach links und von unten nach oben geladen werden), Search Loader (geschrieben von Steve Marsden und recht selten eingesetzt, z.B. bei Technician Ted, zu erkennen an einem Countdown-Timer mit zusätzlicher animierter Grafik).

Hardware basierte Kopierschutzverfahren (Dongles)

Anfang der 1980er tauchten auch die ersten Dongles auf. Hier setzten Hersteller auf spezielle Hardware, die an den Druckeranschluss, der seriellen Schnittstelle oder den Joystick-Ports angeschlossen wurden.

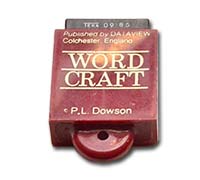

Das erste Programm, das einen Dongle einsetzte, war Wordcraft fĂĽr den Commodore PET im Jahr 1980. Angeschlossen wurde dieser an den externen Kassettenanschluss. Robocop 3 fĂĽr den Amiga setzte ebenfalls auf einen Dongle, der aber an den Joystick-Port angeschlossen wurde. Fehlte der Dongle, konnte man das Spiel nicht spielen.

Das erste Programm, das einen Dongle einsetzte, war Wordcraft fĂĽr den Commodore PET im Jahr 1980. Angeschlossen wurde dieser an den externen Kassettenanschluss. Robocop 3 fĂĽr den Amiga setzte ebenfalls auf einen Dongle, der aber an den Joystick-Port angeschlossen wurde. Fehlte der Dongle, konnte man das Spiel nicht spielen.

Aber auch Dongles waren schnell geknackt. Meistens wurde die Abfrage einfach aus dem Programm entfernt, in den meisten Fällen reichte es ein paar Bytes zu patchen.

An das Eingeben von Wörtern aus dem Handbuch erinnere ich mich auch noch lebhaft. Jedes Mal rätselte ich, ob man denn nun die Ăśberschriften mitzählt oder nicht?! Irgendwie ging es dann aber immer…